日和見暗号化(ひよりみあんごうか、英: Opportunistic encryption, OE)とは、接続する際に通信経路の暗号化を試みるものの、暗号化できなければ平文通信で我慢するシステムのことである。相手との間に事前の取り決めを一切必要としないという特徴がある。

日和見暗号化は、受動的な盗聴 (傍受、つまり通常の意味での「盗み聞き」) を防ぐために用いることはできるが、能動的な (通信に介入するタイプの) 盗聴者は暗号化交渉を邪魔することで平文通信を強制できるため、あらゆる盗聴を防ぐものではない。また日和見暗号化は、認証の確立が困難であり、セキュア通信が義務付けられていないため、高度なセキュリティを提供するものではない。とはいえ、ほとんどのインターネット通信に暗号化を実装することを容易にして、セキュア通信の導入を大いに促進する面はある。

インターネットにおける日和見暗号化は RFC 7435 「日和見暗号化:ほぼ常時、ある程度の防御(英: Some Protection Most of the Time)」に記述されている。

電子メール

日和見暗号化はルータ等で通信経路全体を暗号化するだけでなく、電子メールのような特定の通信に用いることもできる。SMTP STARTTLS拡張はメッセージをリレーするために、また IMAP STARTTLS拡張はメールを読むために用いられる。こうした実装では自己署名証明書を用いることができるため、必ずしも CA から証明書を取得する必要はない。

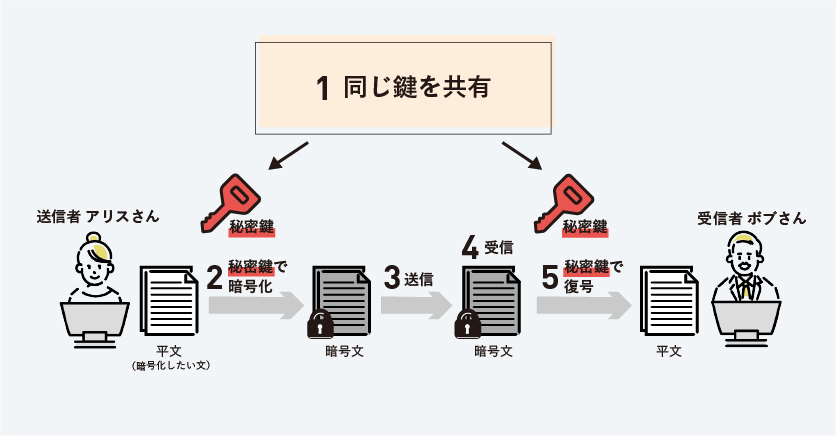

多くのシステムでは伝統的な電子メールパッケージにアドオンを追加する形で運用している。まず暗号化のための鍵を入手しようとして、成功しなければ平文のまま送信する仕組みだ。PGP, Hushmail, Ciphire 等も、このモードで動作するよう設定できる。

ウェブサイト

WWW/HTTP 接続の暗号化には HTTPS を用いることが多いが、これには厳格な暗号化と多大な管理コスト (初期および維持の両方) がかかる。ほとんどのブラウザは、ウェブサーバの証明書が信用済みの認証局に署名されていて、期限も切れていないことを確認する。そのためサーバ管理者はたいてい 1, 2年おきに料金を払って証明書を更新する必要がある。日和見的にウェブサイトを暗号化する最も手軽な方法は自己署名証明書を使うことだが、この場合ブラウザは警告を表示する。平文で通信するウェブサイトには警告が出ないことから、自己署名証明書はかえって危険とみなされていることになる。

HTTPS Everywhere や HTTPSfinder といったブラウザ拡張は、HTTPS への接続を自動的に探して、可能ならそちらを使うようにする。

議論中の HTTP/2 において本当の日和見暗号化をシームレスに実現する方法は、いくつか提案されている。

関連項目

- IPsec

注釈

脚注

外部リンク

- RFC 4322 - Opportunistic Encryption using the Internet Key Exchange (IKE)

- RFC 7258 - Pervasive Monitoring Is an Attack

が復号する.jpg)